На днях стало известно, что 24 февраля Европол совместно с правоохранительными органами ряда стран и крупными компаниями провёл скоординированную операцию по обезвреживанию крупного ботнета Rmnet. Сообщалось, что специалистам по информационной безопасности удалось перехватить около 300 доменов, использовавшихся злоумышленниками, а также заблокировать не меньше семи управляющих серверов. Однако мониторинг, осуществляемый компанией «Доктор Веб», позволяет говорить о том, что эффект от операции оказался вовсе не таким, как можно было бы ожидать.

«Доктор Веб» отслеживает несколько подсетей ботнета, созданных злоумышленниками с использованием различных версий вредоносной программы Rmnet. Одной из них является модификация Win32.Rmnet.12, известная ещё с сентября 2011 года. Она представляет собой сложный многокомпонентный файловый вирус, состоящий из нескольких модулей и обладающий способностью к саморазмножению. Он в состоянии выполнять поступающие от злоумышленников команды, встраивать в просматриваемые пользователем веб-страницы постороннее содержимое (это теоретически позволяет киберпреступникам получать доступ к банковской информации жертвы), а также красть файлы cookies и пароли от наиболее популярных FTP-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP и некоторых других.

Другая версия, Win32.Rmnet.16, отличается рядом архитектурных особенностей, например, использованием цифровой подписи при выборе управляющего сервера. Вирус также способен выполнять команды на скачивание и запуск произвольного файла, собственное обновление, создание и отправку злоумышленникам снимка экрана и даже команду уничтожения операционной системы.

Всего на сегодняшний день компании «Доктор Веб» известно как минимум 12 подсетей Rmnet, использующих алгоритм генерации доменов управляющих серверов, и как минимум две подсети Win32.Rmnet.12, не использующие автоматическую генерацию доменов. Причём во многих подсетях снижение активности не наблюдается.

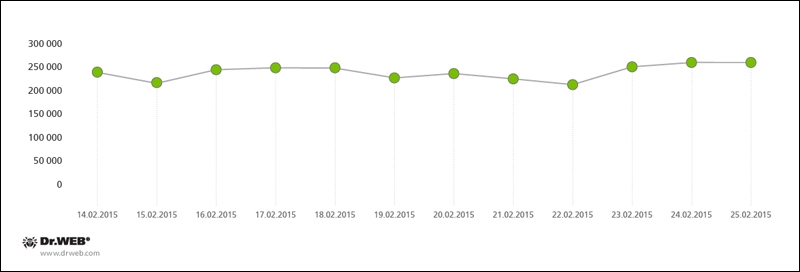

Среднесуточная активность ботнета Win32.Rmnet.12, 1-я подсеть

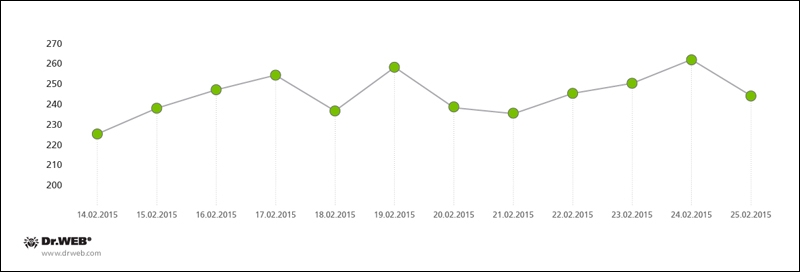

Так, в двух подсетях ботнета Win32.Rmnet.12 среднесуточная активность по-прежнему составляет порядка 250–270 тыс. инфицированных узлов:

Среднесуточная активность ботнета Win32.Rmnet.12, 2-я подсеть

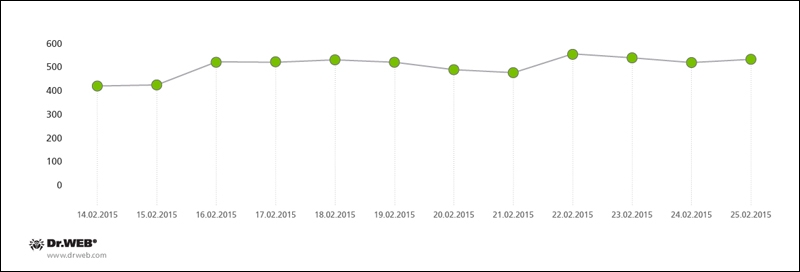

В подсети Win32.Rmnet.16 наблюдается значительно меньшая ежесуточная активность, но и здесь не отмечается каких-либо «провалов»:

Среднесуточная активность ботнета Win32.Rmnet.16

Схожая ситуация наблюдается и при отслеживании активности компьютеров, на которых действуют вредоносные модули, получившие общее обозначение Trojan.Rmnet.19:

Среднесуточная активность ботнета Trojan.Rmnet.19

Таким образом, организаторы мероприятия по уничтожению ботсети Rmnet, по всей видимости, сумели ликвидировать далеко не все управляющие серверы. По крайней мере, как минимум 500 000 компьютеров, инфицированных различными модификациями данного вируса, все ещё продолжают активно действовать.

Сентябрь 18th, 2020

Сентябрь 18th, 2020  raven000

raven000  Опубликовано в рубрике

Опубликовано в рубрике